وبلاگ

استفاده مجرمان از یوتیوب و گیتهاب برای انتشار بدافزار

- دی ۵, ۱۴۰۳

- ۹:۰۰ ب٫ظ

- بدون نظر

فهرست موضوعی

Toggleحریم خصوصی و امنیت

در چشم انداز همیشه در حال تحول تهدیدات سایبری، دو پلتفرم که به طور سنتی به عنوان فضاهای امن برای ایجاد محتوا، یادگیری و همکاری منبع باز تلقی می شدند ، به اهدافی برای توزیع بدافزار با هدف سرقت رمزنگاری و داده های شخصی تبدیل شده اند – YouTube و GitHub .

در سال 2024، چشمانداز تهدید تغییر کرده است و مجرمان سایبری از روشهای پیچیدهتر برای بهرهبرداری از این پلتفرمها استفاده میکنند و از پایگاههای کاربری گسترده و شهرت مورد اعتماد آنها بهره میبرند.

بنابراین، چگونه مجرمان سایبری از YouTube و GitHub برای انتشار بدافزار استفاده می کنند و چگونه می توانید از خود محافظت کنید؟

چرا YouTube و GitHub هدف بدافزارهای رمزنگاری هستند؟

اگر شما یک سازنده محتوا یا دانشمند داده هستید، به YouTube و GitHub به عنوان پلتفرمهای امن اعتماد دارید و در صورت سوء استفاده از آنها خطرناکتر میشود. چرا این پلتفرم ها اکنون هدف توزیع بدافزارهای رمزنگاری هستند ؟

بیایید دلایل را کشف کنیم:

- پایگاه کاربران بزرگ: هر دو پلتفرم میلیونها کاربر دارند و به مجرمان سایبری مجموعه عظیمی از قربانیان احتمالی را ارائه میدهند.

- دسترسپذیری باز: هر کسی میتواند کد را در GitHub آپلود کند و مجرمان سایبری فرصتی کم مانع برای مخفی کردن اسکریپتهای مخرب در پروژههای منبع باز مفید به نظر میدهند.

- اعتماد و اعتبار: مردم به محتوایی که در آموزشهای YouTube یا مخازن GitHub پیدا میکنند اعتماد میکنند و این امر پنهان کردن بدافزارها را به عنوان نرمافزار یا ابزار قانونی آسانتر میکند.

- تعامل کاربر: تعامل بالای کاربر در این پلتفرمها، مانند ستارهدار کردن مخازن GitHub یا تماشای آموزشهای YouTube، یک محیط عالی برای انتشار سریع بدافزار ایجاد میکند.

- عدم بررسی دقیق: بسیاری از کاربران بدون فکر کردن، فایلها را دانلود میکنند یا دستورالعملهای تولیدکنندگان محتوای محبوب را دنبال میکنند، که به بدافزار اجازه میدهد بدون شناسایی از بین برود.

آیا می دانستید؟ پلتفرمهای بدافزار بهعنوان سرویس (MaaS) بدافزار پیچیدهای را در دسترس هر کسی که مایل به پرداخت است، میکند و جرایم سایبری را به یک سرویس قابل اجاره تبدیل میکند. این پلتفرمها اغلب بستههای مختلفی از جمله دزدهای اطلاعاتی مانند RedLine را ارائه میکنند که کیف پولهای رمزنگاری را هدف قرار میدهند.

نحوه انتشار بدافزار رمزنگاری از طریق GitHub

گیت هاب – پلتفرمی که به طور سنتی برای به اشتراک گذاری کد منبع باز استفاده می شود – به یک هدف حمله سایبری قابل توجه تبدیل شده است. شهرت آن به عنوان یک مخزن قابل اعتماد برای توسعه دهندگان و علاقه مندان به فناوری، مخفی کردن کدهای مخرب را برای مهاجمان آسان می کند که عمدتاً کیف پول های رمزنگاری و اطلاعات شخصی را هدف قرار می دهد.

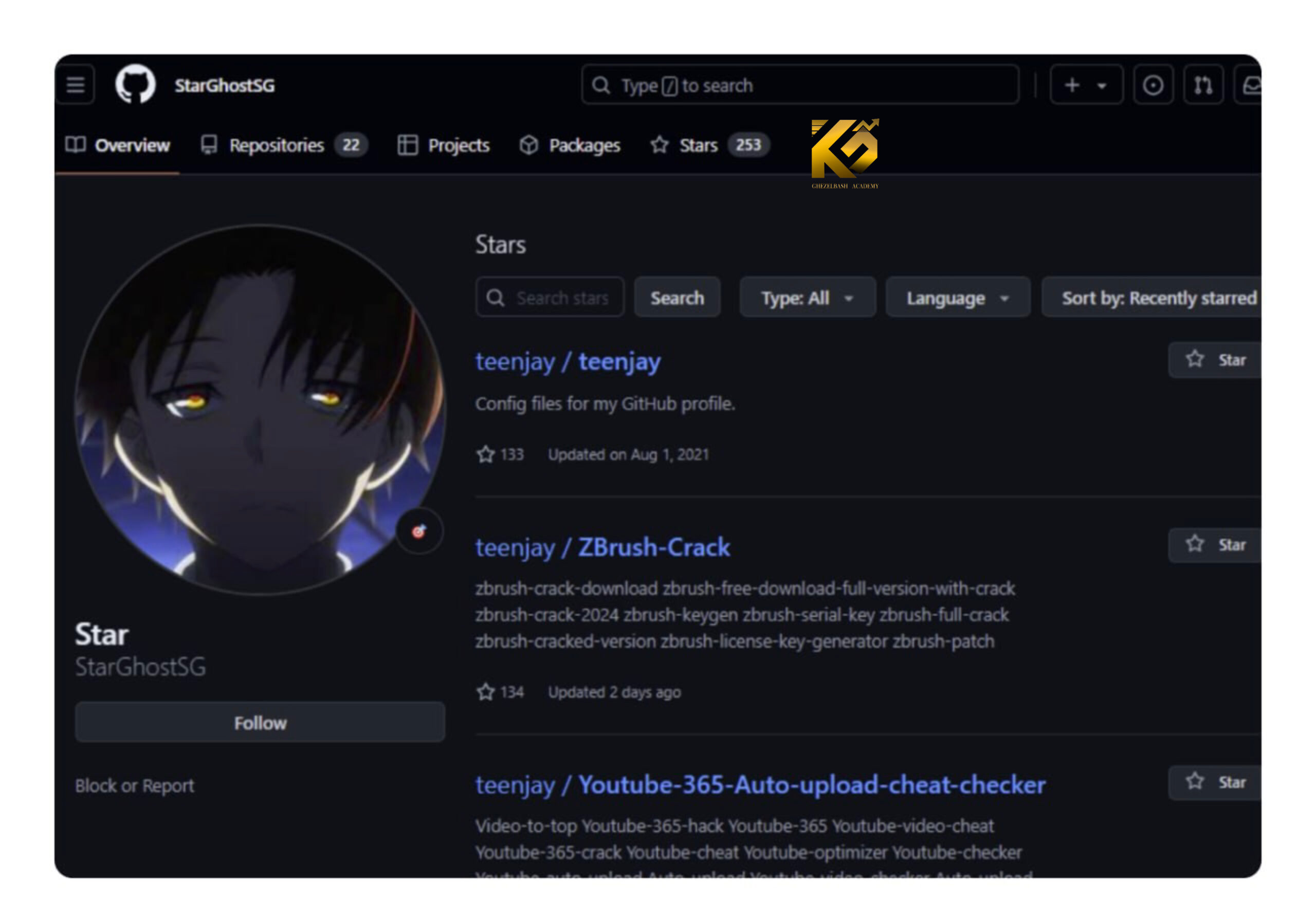

شبکه ارواح Stargazers: مطالعه موردی

در ژوئیه 2024، Check Point Research یک شبکه پیچیده بدافزار توزیع به عنوان سرویس (DaaS) به نام شبکه ارواح Stargazers را کشف کرد. این بدافزار حداقل یک سال بر روی گیت هاب کار می کرد.

این شبکه شامل مجموعهای از حسابهای “شبح” بود که به نظر قانونی میرسیدند، زیرا آنها در فعالیتهای معمولی GitHub، مانند ستارهدار کردن مخازن و دنبال کردن سایر کاربران، شرکت داشتند. این توهم را ایجاد کرد که آنها حساب های معمولی هستند که به جامعه منبع باز کمک می کنند.

با این حال، این حسابهای ارواح با جاسازی پیوندهای مخرب در مخازن GitHub خود، بدافزار را توزیع میکردند. در یکی از کمپینهای قابل توجه، شبکه Atlantida Stealer را منتشر کرد، خانواده جدیدی از بدافزارها که برای سرقت کیف پولهای ارزهای دیجیتال ، اعتبارنامههای ورود و اطلاعات شناسایی شخصی (PII) طراحی شدهاند. در عرض چهار روز، بیش از 1300 کاربر توسط Atlantida Stealer از طریق مخازن GitHub آلوده شدند.

خانوادههای بدافزاری که توسط شبکه پخش میشوند عبارتند از Atlantida Stealer، Rhadamanthys، Lumma Stealer و RedLine.

چگونه آنها توانستند از GitHub سوء استفاده کنند؟ بیایید دریابیم.

- README.md به عنوان یک اسب تروا: ممکن است فکر کنید فایل README.md در یک مخزن GitHub فقط یک توضیح معمولی از پروژه یا دستورالعمل های استفاده است. ترفند؟ چنین فایلهایی را میتوان با لینکهای مخربی پر کرد که بهعنوان منابع مفید برای افزایش فالوورهای شبکههای اجتماعی شما پنهان شدهاند که منجر به فیشینگ یا بدافزار میشود.

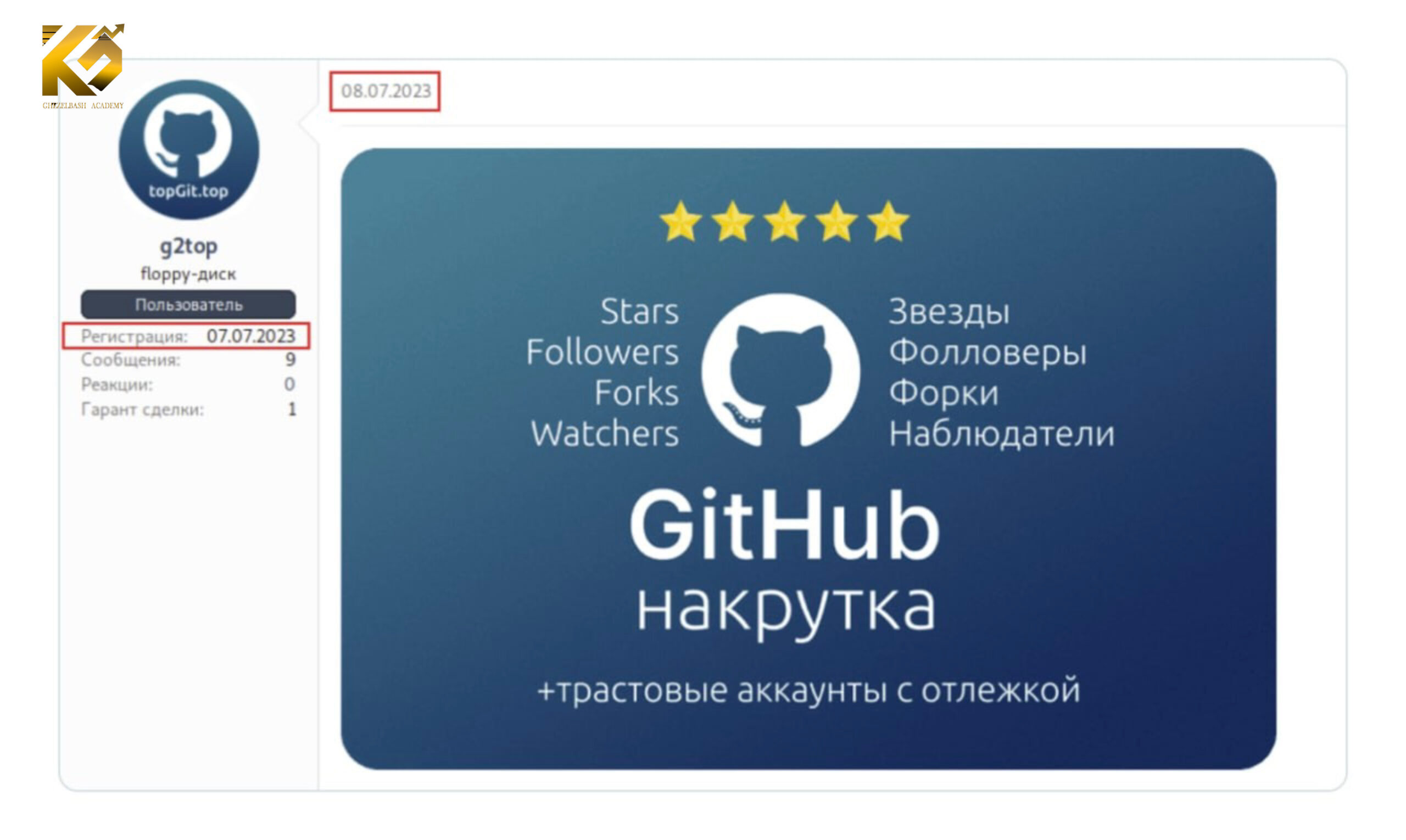

- قدرت “ستارگان” و “چنگال ها”: در گیت هاب، زمانی که پروژه ای ستاره های زیادی می گیرد یا به طور مکرر فورک می شود، به نظر محبوب و قابل اعتماد است. مجرمان سایبری با ایجاد چندین حساب جعلی (یا حساب های “شبح”) برای ستاره دار کردن مخازن خود، از این مزیت استفاده می کنند و کد مخرب آنها را قانونی جلوه می دهند. هر چه تعداد ستاره ها بیشتر باشد، پروژه در نگاه اول معتبرتر به نظر می رسد. کاربران اغلب به پروژههای با تعامل بالا اعتماد میکنند، بدون اینکه عمیقتر در مورد آنچه ارائه میشود، کاوش کنند.

- چرخش دائمی حساب ها: مجرمان سایبری مانند Stargazers Ghost Network اغلب یک قدم جلوتر هستند. برای فرار از شناسایی، آنها دائماً حسابهای جدید ایجاد میکنند و عملیات خود را میچرخانند، و حتی پس از ممنوعیت پلتفرم، بستن فعالیتهای مخرب خود را دشوار میکنند.

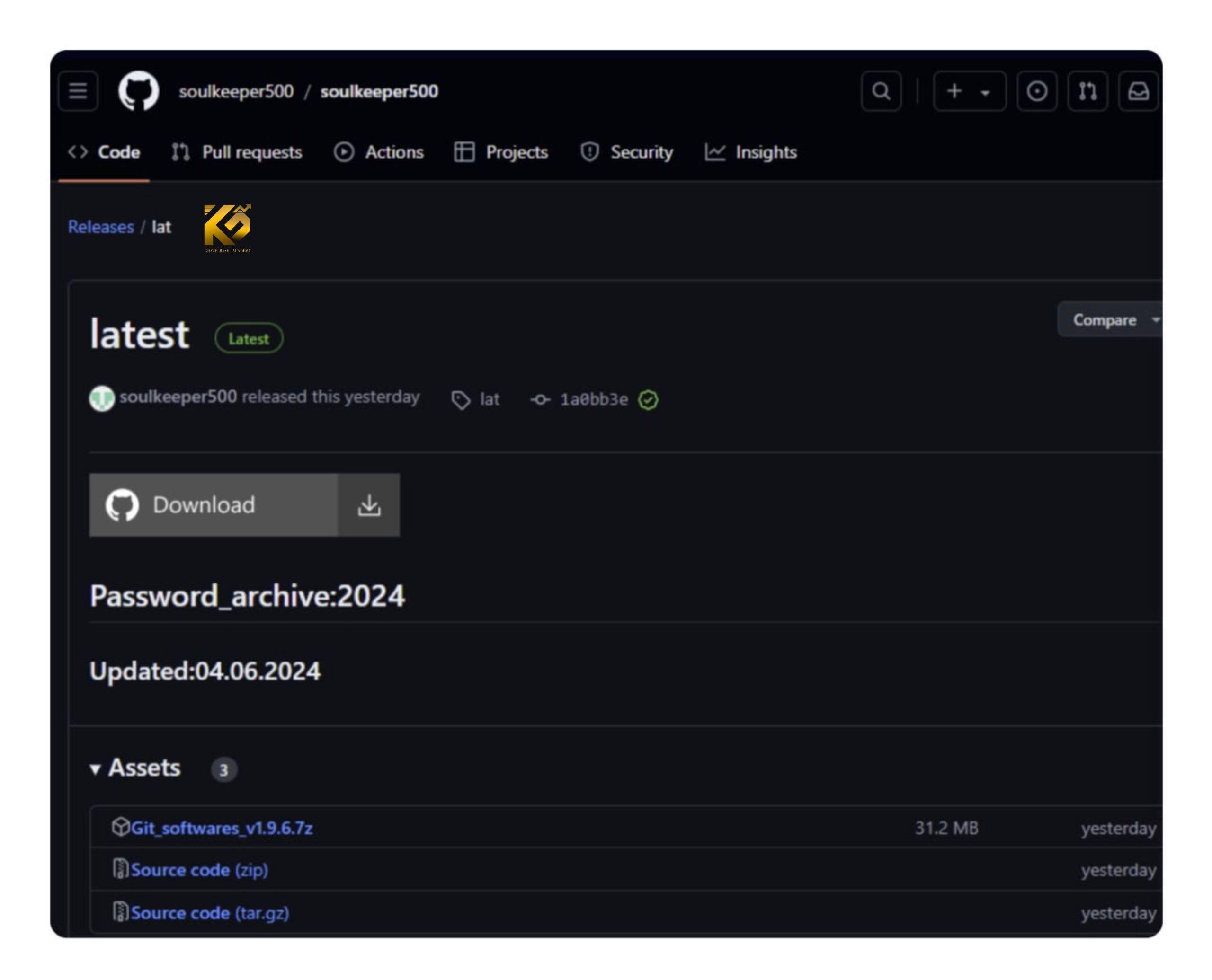

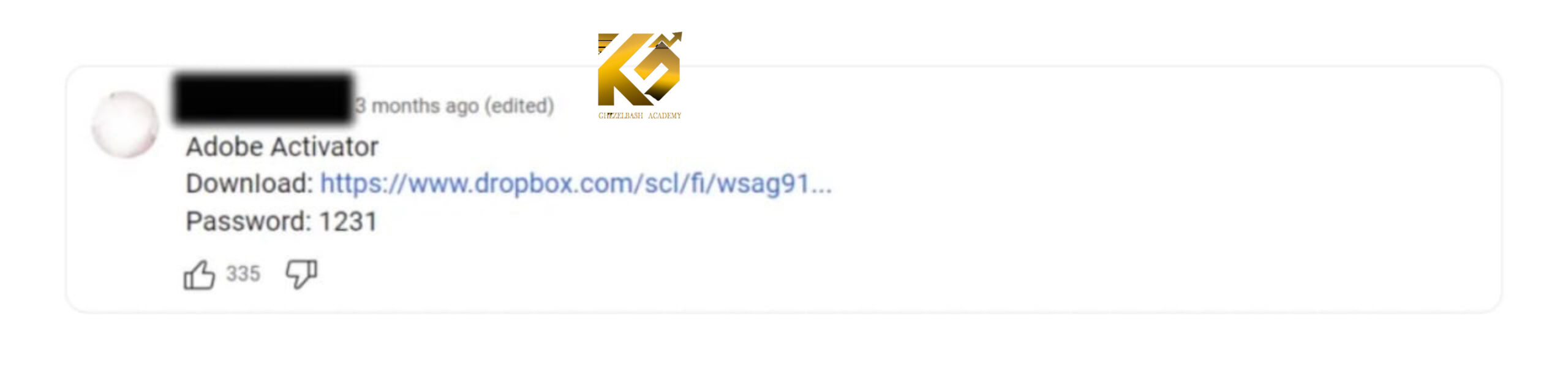

- بدافزار پنهان در نسخهها: فایلهای مخرب در بایگانیهای محافظت شده با رمز عبور (مانند فایلهای .zip یا .7z) پنهان میشوند و شناسایی آنها را سختتر میکند. این فایلها اغلب به عنوان نرمافزار قانونی پنهان میشوند و توسط کاربران ناآگاه دانلود میشوند.

شاید حتی نگرانکنندهتر این باشد که چگونه این حسابهای ارواح تبدیل به یک تجارت وب تاریک شدند (برای تقویت مشروعیت اجاره داده شدند). مجرمان دیگران را به دلیل بازی کردن، فوکوس کردن و ساختن پروژه های مخرب مورد اعتماد متهم کردند. Stargazers Ghost Network از طریق این خدمات حدود 100000 دلار درآمد کسب کرد.

با درک تکنیک های دستکاری فوق می توانید از افتادن در دام مجرمان سایبری جلوگیری کنید.

آیا می دانستید؟ هنگامی که یک مخزن را در GitHub “ستاره” می کنید، اساساً آن را برای بعدا نشانک می کنید. این راهی برای نشان دادن قدردانی یا علاقه خود به یک پروژه است. در مقابل، “چنگال کردن” یک مخزن به شما امکان می دهد یک کپی از آن ایجاد کنید. این به شما امکان میدهد بدون تأثیر بر نسخه اصلی، آزمایش کنید، تغییراتی ایجاد کنید یا حتی پروژه اصلی را بسازید.

چگونه بدافزار کریپتو در یوتیوب پنهان می شود

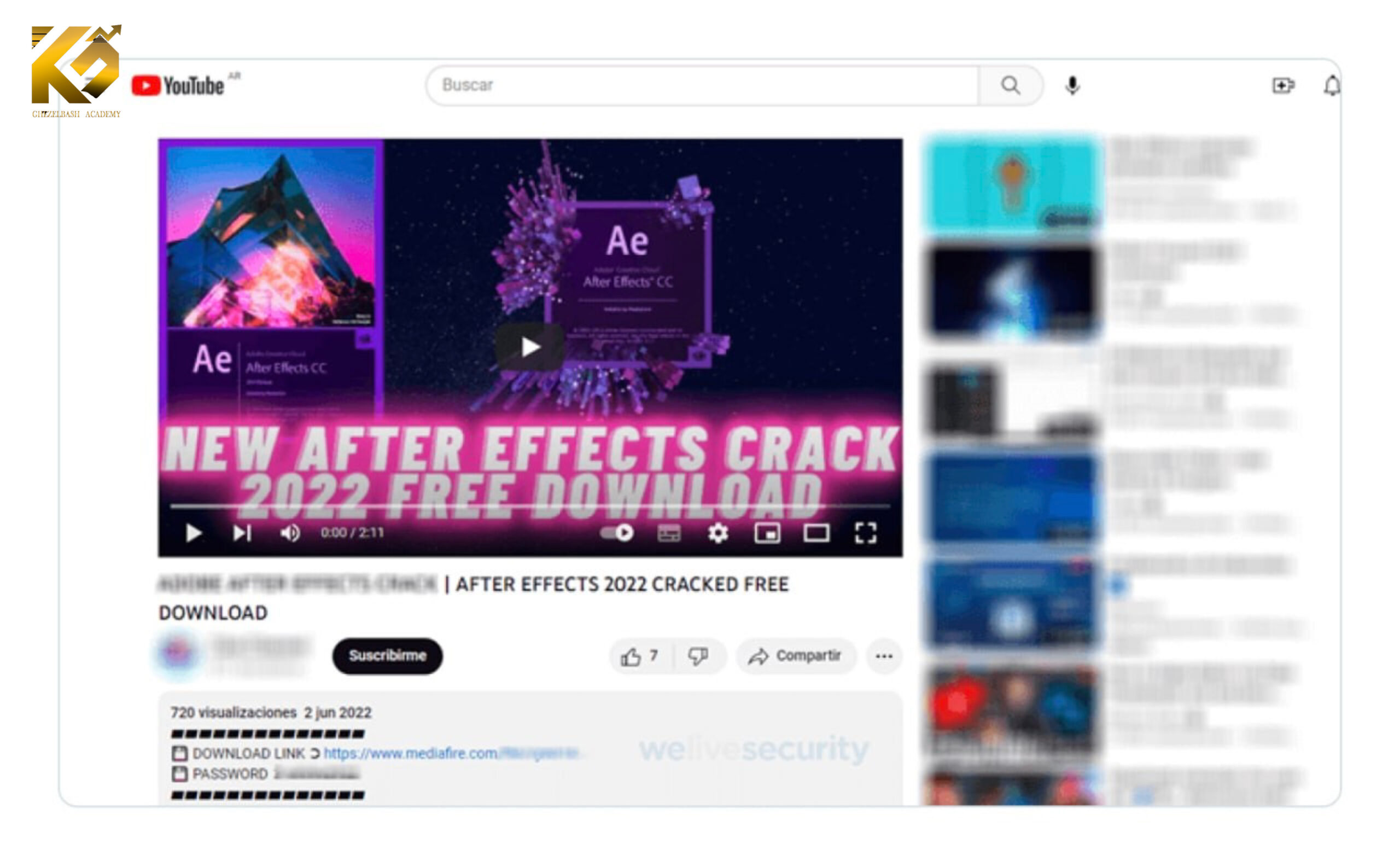

یوتیوب با بیش از 2.5 میلیارد کاربر، به پلتفرمی برای آموزش، سرگرمی و محتوای آموزشی تبدیل شده است. این پایگاه کاربری عظیم، آن را به یک هدف سودآور برای مجرمان سایبری تبدیل می کند که به دنبال سوء استفاده از کاربران ناآگاه هستند. روش؟ ویدیوهای گمراه کننده، آموزش های جعلی و لینک های مخرب تعبیه شده در توضیحات ویدیو.

برای مثال، مجرمان سایبری اغلب از ویدیوهایی استفاده میکنند که ادعا میکنند نسخههای «کرکشده» نرمافزارهای محبوب مانند اتوکد، ادوبی افتر افکت یا فتوشاپ را ارائه میکنند و کاربرانی را جذب میکنند که نمیخواهند یا قادر به پرداخت برای نسخههای قانونی نیستند.

بسیاری نمی دانند که پیروی از این دستورالعمل های ویدیویی ممکن است آنها را به دانلود بدافزار سوق دهد، نه نرم افزاری که انتظارش را داشتند.

یک مثال در دنیای واقعی: Lumma Stealer

بدافزار Lumma Stealer در طول سال 2024 در YouTube در گردش بوده است. این بدافزار برای استخراج اطلاعات بسیار حساس، مانند رمزهای عبور ذخیره شده مرورگر، کوکی ها و حتی اعتبارنامه کیف پول ارزهای دیجیتال طراحی شده است.

بیایید درک کنیم که چگونه این کار می کند:

- بدافزار پنهان در فایلهای ZIP: مجرمان سایبری بدافزار را در یک فایل ZIP بستهبندی کردند که کاربران از طریق توضیحات ویدیو به دانلود آن هدایت شدند.

- ویدئوهای آموزشی فریبنده: این ویدئوها به طرز ماهرانه ای به عنوان آموزش یا “نحوه” برای نصب نرم افزار پنهان شده بودند، اما هنگامی که کاربران مراحل را دنبال کردند، ناخودآگاه کامپیوترهای خود را آلوده کردند.

این نوع حمله از اعتماد کاربران به YouTube استفاده می کند. از این گذشته، وقتی یک ویدیو صدها هزار بازدید و نظرات مثبت داشته باشد، به نظر نمی رسد که به رایانه شما آسیب برساند. این دقیقاً همان چیزی است که این حملات را بسیار مؤثر می کند: آنها به طور یکپارچه با محتوای قانونی ترکیب می شوند.

آیا می دانستید؟ سازندگان بدافزار روشی بسیار کارآمد برای توزیع بدافزار با استفاده از نظرات موجود در مخازن عمومی GitHub ابداع کردهاند. این نظرات اغلب شامل پیوندی به آرشیو رمزگذاری شده میزبانی شده در Mediafire[.]com، همراه با رمز عبور رایج “changeme” برای دسترسی به فایل است. هنگامی که قربانیان بایگانی را دانلود و بسته بندی می کنند، داده های آنها در معرض خطر قرار می گیرند.

ربودن جلسه و جک جریان: نگرانی های فزاینده

مجرمان سایبری همچنین شروع به استفاده از تکنیک های پیشرفته تری مانند Session hijacking کرده اند که حتی به رمز عبور یا اعتبار شما نیاز ندارد.

در عوض، کوکیهای جلسه شما را ربوده – فایلهای کوچکی که جلسات فعال شما را در پلتفرمهایی مانند YouTube یا Google ردیابی میکنند. با این کوکیهای جلسه، مهاجمان میتوانند احراز هویت دو مرحلهای (2FA) را دور بزنند و بدون نیاز به رمز عبور به حسابهای شما دسترسی داشته باشند.

در مارس 2024، یک کمپین بدافزار کشف شد که از طریق توضیحات ویدیوی YouTube پخش میشد. این بدافزار برای سرقت کوکیهای جلسه طراحی شده است و به مهاجمان اجازه میدهد تا حسابهای کاربری را ربوده و بیشتر منتشر کنند.

در سال 2023، شرکت امنیت سایبری Bitdefender تکنیکی به نام «جک جریانی» را شناسایی کرد که مجرمان سایبری از آن برای ربودن حسابهای پرمخاطب استفاده میکردند که اغلب حاوی محتوای دیپفیک ایلان ماسک و تسلا برای فریب دادن کاربران به کلاهبرداری بود.

هکرها با استفاده از ایمیلهای فیشینگ که به عنوان پیشنهادهای همکاری پنهان شدهاند، بدافزار Redline Infostealer را نصب میکنند و حتی با 2FA کنترل حسابها را به دست میآورند. این کلاهبرداران کاربران را با استفاده از پیوندهای مخرب یا کدهای QR تعبیه شده در ویدیوها به وب سایت های کلاهبرداری رمزنگاری هدایت می کنند.

محتوای اصلی حذف یا پنهان میشود و توضیحات تغییر میکنند تا شبیه کانالهای رسمی تسلا شوند. پس از شناسایی فعالیت های مشکوک، YouTube معمولاً این حساب ها را می بندد که منجر به ضررهای قابل توجهی برای صاحبان قانونی، از جمله ویدیوها، مشترکین و کسب درآمد می شود.

آیا می دانستید؟ حملات فیشینگ اغلب از دامنه های فریبنده برای فریب کاربران برای دانلود بدافزار یا افشای اطلاعات حساس استفاده می کنند. مجرمان سایبری از سایتهایی مانند pro-swapper[.]com، fenzor[.]com، و vortex-cloudgaming[.]com استفاده میکنند و از پلتفرمهای قانونی برای فریب قربانیان تقلید میکنند. همیشه قبل از دانلود فایل ها یا وارد کردن اطلاعات شخصی، از صحت وب سایت ها اطمینان حاصل کنید.

راه های کلیدی برای محافظت از خود در برابر بدافزارهای رمزنگاری شده در YouTube و GitHub

با توجه به شیوع روزافزون حملات سایبری ، هوشیاری کاربران بیش از هر زمان دیگری مهم است. در اینجا چند راه برای محافظت از خود آورده شده است:

- حسابهای خود را نظارت کنید: بسیاری از پلتفرمها، از جمله Google و GitHub، به شما اجازه میدهند تا لاگینهای اخیر و دستگاههای متصل به حساب خود را ببینید. اگر چیزی مشکوک به نظر می رسد، بلافاصله رمز عبور خود را تغییر دهید و از تمام جلسات خارج شوید.

- از رمزهای عبور قوی و منحصربهفرد استفاده کنید و 2FA را فعال کنید: در حالی که 2FA در برابر ربودن جلسه بیخطا نیست، اما همچنان یک لایه حفاظتی ضروری است. استفاده از گذرواژههای قوی و منحصربهفرد برای هر پلتفرم همچنین میتواند مانع از دسترسی مهاجمان به چندین حساب در صورت به خطر افتادن یکی شود.

- از MFA مقاوم در برابر فیشینگ استفاده کنید: برای محافظت قوی تر در برابر حملات فیشینگ، کلیدهای امنیتی سخت افزاری یا MFA مبتنی بر بیومتریک را انتخاب کنید.

- قبل از کلیک کردن، پیوندها را بررسی کنید: همیشه قبل از کلیک کردن، مشروعیت پیوندها را در توضیحات ویدیوهای YouTube یا مخازن GitHub بررسی کنید. به دنبال نشانه هایی باشید که نشان می دهد ممکن است چیزی خاموش باشد، مانند URL های کوتاه شده یا دامنه هایی که با ساختار معمولی پلت فرم مطابقت ندارند.

- نسبت به پیشنهادات نرم افزار رایگان بدبین باشید: اگر چیزی برای درست بودن خیلی خوب به نظر می رسد، احتمالاً همینطور است. مراقب هرگونه ویدیو یا مخزن GitHub که نرم افزار کرک شده را ارائه می دهد، باشید، به خصوص اگر نیاز به دانلود فایل از سایت های ناآشنا دارد. همیشه نرم افزار را از منابع رسمی و قابل اعتماد دانلود کنید.

- نرم افزار را به طور منظم به روز کنید: به روز نگه داشتن سیستم عامل، نرم افزار آنتی ویروس و برنامه های کاربردی برای محافظت در برابر آسیب پذیری های شناخته شده ای که بدافزار از آنها سوء استفاده می کند بسیار مهم است.

آینده توزیع بدافزار

متأسفانه، روند استفاده از پلتفرم هایی مانند YouTube و GitHub برای توزیع بدافزارها هیچ نشانه ای از کندی را نشان نمی دهد. همانطور که چنین پلتفرم هایی به گسترش خود ادامه می دهند، خلاقیت و پیچیدگی مجرمان سایبری که به دنبال بهره برداری از آنها هستند نیز افزایش خواهد یافت.

با نگاهی به آینده، مجرمان سایبری که ابزارهای مبتنی بر هوش مصنوعی را ادغام می کنند، ممکن است شناسایی این حملات را چالش برانگیزتر کنند. حسابهای ارواح مبتنی بر هوش مصنوعی را تصور کنید که میتوانند بهطور مستقل با کاربران تعامل داشته باشند، پیامهای فیشینگ را بر اساس تعاملهای زمان واقعی و پاسخهای شخصیسازی شده تنظیم کنند. این میتواند به موج متقاعدکنندهتری از توزیع بدافزار منجر شود، که ممکن است تشخیص آن از فعالیت قانونی تقریباً غیرممکن باشد.

درک و کاهش این خطرات در دنیایی که پذیرش ارزهای دیجیتال در حال رشد است و پلتفرمهای دیجیتال در بسیاری از جنبههای زندگی در حال تبدیل شدن به مرکز هستند، حیاتی است.

کاربران باید هوشیار بمانند، پلتفرمها باید اقدامات امنیتی و همکاری میان کارشناسان امنیت سایبری، توسعهدهندگان و سایر ذینفعان کلیدی را افزایش دهند تا آینده دیجیتالی امنتری را تضمین کنند.

جستجو

جدیدترین ها

دسته بندی ها

- NFT چیست

- اخبار آلت کوین

- اخبار ارز دیجیتال

- اخبار استخراج ارزهای دیجیتال

- اخبار بلاکچین

- اخبار بیت کوین

- اخبار دیفای

- اخبار کلاهبرداری ارز دیجیتال

- اخبار کیف پول ارز دیجیتال

- ارز دیجیتال

- بلاکچین

- ترید چیست

- دیفای

- راهنمای استخراج ارز دیجیتال

- راهنمای امنیت بازارهای مالی

- سیگنال های رایگان ارز دیجیتال

- متاورس چیست

- معرفی آلت کوین

- معرفی اصطلاحات ارز دیجیتال

- معرفی انواع رمز ارز

- معرفی بیت کوین

- معرفی تحلیل آنچین

- معرفی تحلیل تکنیکال

- معرفی تحلیل سنتیمنتال

- معرفی تحلیل فاندامنتال

- معرفی تحلیل های ارز دیجیتال

- معرفی روش های خرید و فروش ارزهای دیجیتال

- معرفی روش های سرمایه گذاری ارز دیجیتال

- معرفی صرافی های ارز دیجیتال

- معرفی صرافی های ارز دیجیتال ایرانی

- معرفی صرافی های ارز دیجیتال خارجی

- معرفی کیف پول ارزهای دیجیتال

- معرفی کیف پول های ایرانی

- معرفی کیف پول های خارجی

- وبلاگ