وبلاگ

حمله APT چیست ؟

- فروردین ۸, ۱۴۰۳

- ۱۲:۰۷ ب٫ظ

- بدون نظر

فهرست موضوعی

ToggleAPT چیست ؟

تهدید پایدار پیشرفته (APT) یک اصطلاح گسترده برای توصیف یک کمپین حمله است که در آن یک مهاجم یا تیمی از متجاوزان، یک حضور غیرقانونی و طولانی مدت در یک شبکه به منظور استخراج دادههای بسیار حساس ایجاد میکنند .

اهداف این حملات، که بسیار با دقت انتخاب و تحقیق شده اند، معمولاً شامل شرکت های بزرگ یا شبکه های دولتی می شوند. پیامدهای چنین نفوذی گسترده است و شامل موارد زیر است:

- سرقت مالکیت معنوی (مانند اسرار تجاری یا ثبت اختراع)

- اطلاعات حساس به خطر افتاده (به عنوان مثال، داده های خصوصی کارمند و کاربر)

- خرابکاری زیرساخت های حیاتی سازمانی (به عنوان مثال، حذف پایگاه داده)

- کل تصاحب سایت

اجرای یک حمله APT به منابع بیشتری نسبت به یک حمله برنامه وب استاندارد نیاز دارد . مرتکبین معمولاً تیم هایی از مجرمان سایبری با تجربه هستند که از پشتوانه مالی قابل توجهی برخوردارند . برخی از حملات APT توسط دولت تامین می شود و به عنوان سلاح های جنگ سایبری استفاده می شود.

حملات APT با تهدیدات برنامه های کاربردی وب سنتی متفاوت است، زیرا:

- آنها به طور قابل توجهی پیچیده تر هستند.

- آنها مورد حمله قرار نمیگیرند و حملاتی را اجرا نمیکنند – هنگامی که یک شبکه نفوذ میکند، مجرم باقی میماند تا هرچه بیشتر اطلاعات ممکن را به دست آورد.

- آنها به صورت دستی (و نه خودکار) در برابر یک علامت خاص اجرا می شوند و به طور بی رویه علیه مجموعه بزرگی از اهداف پرتاب می شوند.

- هدف آنها اغلب نفوذ به کل شبکه است، برخلاف یک بخش خاص.

پیشرفت تهدید پایدار پیشرفته (APT).

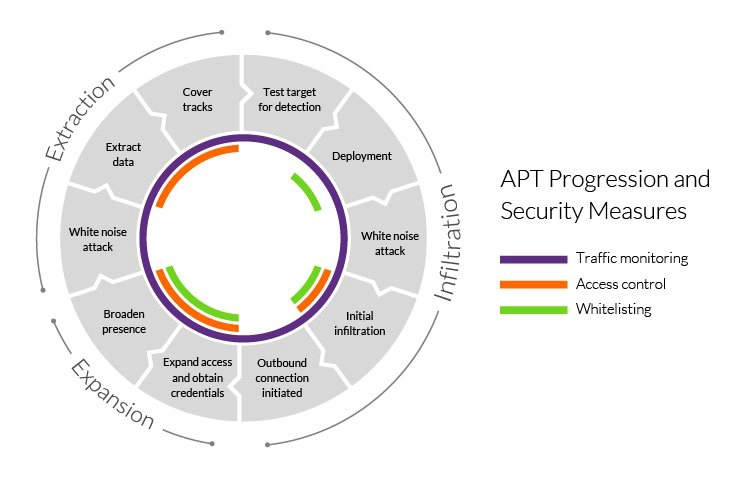

یک حمله موفق APT را می توان به سه مرحله تقسیم کرد: 1) نفوذ به شبکه، 2) گسترش حضور مهاجم و 3) استخراج داده های انباشته شده – همه بدون شناسایی.

مرحله 1 – نفوذ

شرکتها معمولاً از طریق به خطر انداختن یکی از سه سطح حمله نفوذ میکنند: داراییهای وب، منابع شبکه یا کاربران انسانی مجاز.

این امر یا از طریق آپلودهای مخرب (به عنوان مثال، RFI، تزریق SQL) یا حملات مهندسی اجتماعی (به عنوان مثال، فیشینگ نیزه) به دست می آید – تهدیدهایی که سازمان های بزرگ به طور منظم با آنها مواجه می شوند.

علاوه بر این، نفوذگران ممکن است به طور همزمان یک حمله DDoS را علیه هدف خود اجرا کنند . این هم به عنوان یک پرده دود برای پرت کردن حواس پرسنل شبکه و هم به عنوان وسیله ای برای تضعیف محیط امنیتی عمل می کند و باعث سهولت نفوذ آن می شود.

هنگامی که دسترسی اولیه به دست آمد، مهاجمان به سرعت یک پوسته در پشتی را نصب میکنند – بدافزاری که دسترسی به شبکه را میدهد و امکان عملیات مخفیانه و از راه دور را فراهم میکند. درهای پشتی همچنین می توانند به شکل تروجان هایی باشند که به عنوان نرم افزارهای قانونی پوشانده شده اند.

مرحله 2 – گسترش

پس از ایجاد جایگاه، مهاجمان برای گسترش حضور خود در شبکه حرکت می کنند.

این شامل ارتقاء سلسله مراتب سازمان، به خطر انداختن کارکنان با دسترسی به حساس ترین داده ها است. با انجام این کار، آنها قادر به جمع آوری اطلاعات مهم تجاری، از جمله اطلاعات خط تولید، داده های کارکنان و سوابق مالی هستند.

بسته به هدف حمله نهایی، داده های انباشته شده را می توان به یک شرکت رقیب فروخت، برای خراب کردن خط تولید یک شرکت تغییر داد یا برای از بین بردن کل یک سازمان استفاده کرد. اگر خرابکاری انگیزه باشد، از این مرحله برای به دست آوردن زیرکانه کنترل چندین عملکرد حیاتی و دستکاری آنها در یک توالی خاص برای ایجاد حداکثر آسیب استفاده می شود. به عنوان مثال، مهاجمان می توانند کل پایگاه داده های یک شرکت را حذف کنند و سپس ارتباطات شبکه را به منظور طولانی کردن روند بازیابی مختل کنند.

مرحله 3 – استخراج

در حالی که یک رویداد APT در حال انجام است، اطلاعات دزدیده شده معمولاً در یک مکان امن در داخل شبکه مورد حمله ذخیره می شود. هنگامی که اطلاعات کافی جمع آوری شد، سارقان باید بدون شناسایی آن ها را استخراج کنند.

به طور معمول، تاکتیکهای نویز سفید برای پرت کردن حواس تیم امنیتی شما استفاده میشود تا بتوان اطلاعات را به بیرون منتقل کرد. این ممکن است به شکل یک حمله DDoS باشد که دوباره پرسنل شبکه را محدود می کند و/یا سیستم دفاعی سایت را برای تسهیل استخراج تضعیف می کند.

اقدامات امنیتی APT

تشخیص و حفاظت APT مناسب نیازمند رویکردی چند جانبه از سوی مدیران شبکه، ارائه دهندگان امنیت و کاربران فردی است.

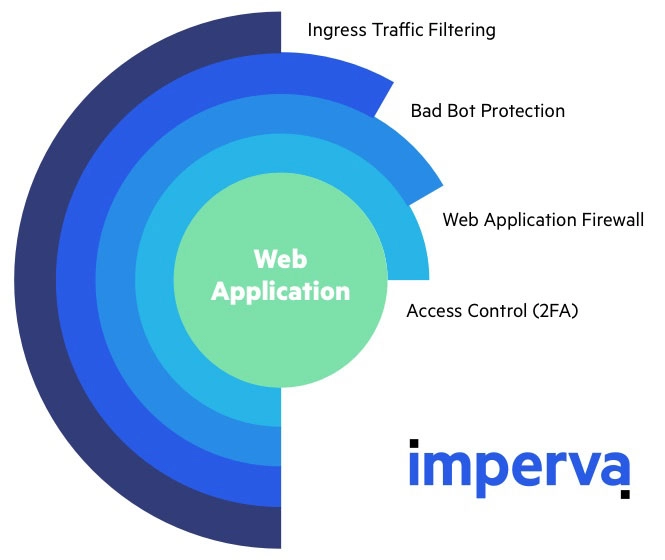

نظارت بر ترافیک

نظارت بر ترافیک ورودی و خروجی بهترین روش برای جلوگیری از نصب درهای پشتی و مسدود کردن استخراج داده های سرقت شده در نظر گرفته می شود. بررسی ترافیک داخل محیط شبکه شما همچنین می تواند به پرسنل امنیتی در مورد هر گونه رفتار غیرعادی که ممکن است به فعالیت مخرب اشاره کند هشدار دهد.

یک فایروال برنامه وب (WAF) که در لبه شبکه شما مستقر شده است، ترافیک سرورهای برنامه وب شما را فیلتر می کند. و در نتیجه از یکی از آسیب پذیرترین سطوح حمله شما محافظت می کند. در میان عملکردهای دیگر، یک WAF می تواند به از بین بردن حملات لایه برنامه، مانند حملات RFI و تزریق SQL، که معمولاً در مرحله نفوذ APT استفاده می شود، کمک کند.

خدمات نظارت بر ترافیک داخلی، مانند فایروال شبکه، طرف دیگر این معادله است. آنها می توانند یک نمای دانه بندی ارائه دهند که نشان می دهد کاربران چگونه در شبکه شما تعامل دارند و در عین حال به شناسایی ناهنجاری های ترافیک داخلی کمک می کنند .(به عنوان مثال، ورود نامنظم یا انتقال داده های غیرمعمول). دومی می تواند نشان دهنده یک حمله APT باشد. همچنین می توانید دسترسی به اشتراک گذاری فایل ها یا هانی پات های سیستم را نظارت کنید.

در نهایت، خدمات نظارت بر ترافیک ورودی می تواند برای شناسایی و حذف پوسته های درب پشتی مفید باشد. اینها را می توان با رهگیری درخواست های راه دور از اپراتورها شناسایی کرد.

لیست سفید برنامه و دامنه

لیست سفید راهی برای کنترل دامنه هایی است که می توانند از شبکه شما به آنها دسترسی داشته باشند. و همچنین برنامه هایی که می توانند توسط کاربران شما نصب شوند. این روش مفید دیگری برای کاهش میزان موفقیت حملات APT با به حداقل رساندن سطوح حمله موجود است.

با این حال، این اقدام امنیتی به دور از خطا نیست، زیرا حتی مطمئن ترین دامنه ها نیز می توانند به خطر بیفتند. همچنین مشخص است که فایل های مخرب معمولاً تحت پوشش نرم افزارهای قانونی وارد می شوند. علاوه بر این، نسخههای قدیمیتر محصول نرمافزاری مستعد به خطر افتادن و سوءاستفاده هستند .

برای قرار دادن مؤثر در لیست سفید، باید سیاستهای بهروزرسانی سختگیرانه اعمال شود تا اطمینان حاصل شود که کاربران شما همیشه آخرین نسخه هر برنامهای را که در لیست ظاهر میشود اجرا میکنند.

کنترل دسترسی

برای مجرمان، کارمندان شما معمولاً بزرگترین و آسیب پذیرترین نقطه نرم در محیط امنیتی شما هستند. بیشتر اوقات، به همین دلیل است که کاربران شبکه شما توسط متجاوزان به عنوان دروازه ای آسان برای نفوذ به دفاع شما در نظر گرفته می شوند. در حالی که قدرت آنها را در محدوده امنیتی شما گسترش می دهند.

در اینجا، اهداف احتمالی در یکی از سه دسته زیر قرار می گیرند:

- کاربران بی دقتی که سیاست های امنیتی شبکه را نادیده می گیرند و ناآگاهانه به تهدیدات احتمالی دسترسی می دهند.

- خودی های مخربی که عمداً از اعتبار کاربری خود برای دسترسی به مجرم سوء استفاده می کنند.

- کاربران در معرض خطر که امتیازات دسترسی به شبکه آنها در معرض خطر قرار گرفته و توسط مهاجمان استفاده می شود.

ایجاد کنترلهای مؤثر مستلزم بررسی جامع همه افراد سازمان شما است – بهویژه اطلاعاتی که به آنها دسترسی دارند.

نقاط دسترسی کلیدی شبکه باید با احراز هویت دو مرحله ای (2FA) ایمن شوند. از کاربران میخواهد هنگام دسترسی به مناطق حساس از فرم دوم تأیید استفاده کنند (معمولاً رمز عبوری که به دستگاه تلفن همراه کاربر ارسال میشود). این مانع از حرکت بازیگران غیرمجاز که به عنوان کاربران قانونی در شبکه شما پنهان شده اند، می شود.

اقدامات اضافی

علاوه بر موارد فوق، اینها بهترین اقداماتی هستند که باید هنگام ایمن سازی شبکه خود انجام دهید:

- وصله نرم افزار شبکه و آسیب پذیری های سیستم عامل در سریع ترین زمان ممکن.

- رمزگذاری اتصالات از راه دور برای جلوگیری از نفوذ متجاوزان به آنها برای نفوذ به سایت شما.

- فیلتر کردن ایمیل های دریافتی برای جلوگیری از هرزنامه و حملات فیشینگ که شبکه شما را هدف قرار می دهد.

- ثبت فوری رویدادهای امنیتی برای کمک به بهبود لیست های سفید و سایر سیاست های امنیتی.

نتیچه گیری

همانطور که میدانیم موفقیت در معاملات بازار ارزهای دیجیتال همانند تمامی حرفه های تخصصی دیگر، نیازمند مهارت و تجربه بسیاری است. و اولین کار در این بازار آشنا شدن با مفهوم ( ارز دیجیتال چیست ) است. با توجه به اینکه بسیاری از افراد زمان کافی برای فراگیری دانش مربوط به فعالیت در بازار را ندارند اما همچنان تمایل به کسب سود از این بازار را به عنوان شغل دوم خود دارند. آکادمی کمال قزلباش با ارائه خدمتی کارآمد برای کمک به این دسته از عزیزان در رابطه با آموزش ارز دیجیتال تلاش کرده است. کاربران میتوانند از خدمات ما به عنوان چراغ راه مسیر موفقیت خود در این بازار استفاده کنند. و در صورت تمایل به سرمایه گذاری در ارزهای دیجیتال و یا آموزش ارز دیجیتال در ارومیه با مشاورین ما به صورت کاملا رایگان در ارتباط باشید.

جستجو

جدیدترین ها

دسته بندی ها

- NFT چیست

- اخبار آلت کوین

- اخبار ارز دیجیتال

- اخبار استخراج ارزهای دیجیتال

- اخبار بلاکچین

- اخبار بیت کوین

- اخبار دیفای

- اخبار کلاهبرداری ارز دیجیتال

- اخبار کیف پول ارز دیجیتال

- ارز دیجیتال

- بلاکچین

- ترید چیست

- دیفای

- راهنمای استخراج ارز دیجیتال

- راهنمای امنیت بازارهای مالی

- سیگنال های رایگان ارز دیجیتال

- متاورس چیست

- معرفی آلت کوین

- معرفی اصطلاحات ارز دیجیتال

- معرفی انواع رمز ارز

- معرفی بیت کوین

- معرفی تحلیل آنچین

- معرفی تحلیل تکنیکال

- معرفی تحلیل سنتیمنتال

- معرفی تحلیل فاندامنتال

- معرفی تحلیل های ارز دیجیتال

- معرفی روش های خرید و فروش ارزهای دیجیتال

- معرفی روش های سرمایه گذاری ارز دیجیتال

- معرفی صرافی های ارز دیجیتال

- معرفی صرافی های ارز دیجیتال ایرانی

- معرفی صرافی های ارز دیجیتال خارجی

- معرفی کیف پول ارزهای دیجیتال

- معرفی کیف پول های ایرانی

- معرفی کیف پول های خارجی

- وبلاگ